- 원격조종 악성코드 ‘콰사르RAT’ 이혼 합의 서류 파일로 유포 기승

- 워드 파일임에도 한글 파일 형식, 클릭시 악성파일 자동으로 다운로드

“합의 이혼 의사 신청서 확인 부탁” 등의 제목으로 배우자로부터 합의이혼을 요구받는 뉘앙스로 메일을 보내 악성코드를 유포하는 수법이 기승을 부리고 있어 각별한 주의가 필요하다.

16일 인터넷 보안업체 이스트시큐리티 시큐리티대응센터(ESRC)에 따르면 최근 원격 조종 악성코드인 콰사르RAT를 워드 파일로 위장해 유포하는 수법이 기승을 부리고 있다.

콰사르 RAT는 사용자의 계정 및 사용자 환경 정보 수집이 모두 가능한 악성코드로 원격으로 코드를 실행하고 파일 업, 다운로드 등의 추가 악성행위도 가능하다. PC에 저장된 개인정보 뿐만 아니라 원격으로 원하지 않는 악성 소프트웨어도 설치되어 ‘좀비 PC’가 될 수 있다.

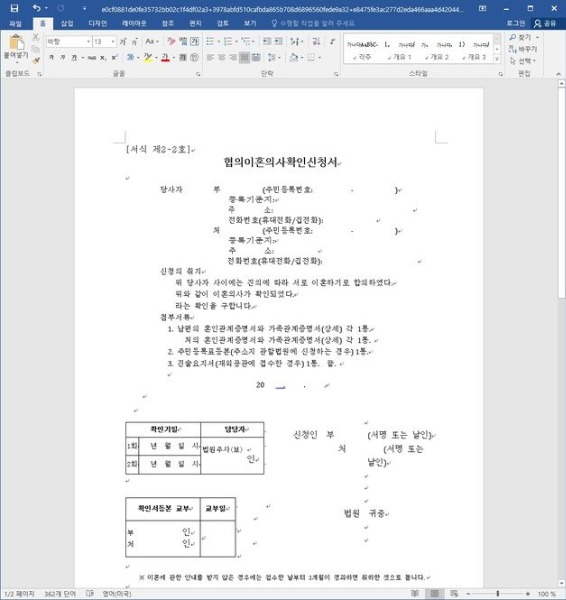

이번에 ESRC가 수집한 콰사르RAT의 유포 샘플은 ‘협의 이혼 의사 확인 신청서’라는 워드파일로 위장하고 있다. 이 파일은 실제로 워드파일이지만 한글 파일 형식(.hwp) 형식으로 보여지는 것이 특징이다. ESRC는 공격자들이 법원 전자민원센터에서 제공되는 한글 파일을 워드 파일로 저장해 악성코드 유포에 활용하고 있기 때문이라고 설명했다.

사용자가 파일을 실행하면 '콘텐츠 사용' 버튼 클릭을 유도하며, 이 콘텐츠 사용 버튼을 누르면 '협의 이혼 의사 확인신청서' 양식을 보여주며 정상 파일인 것처럼 작동된다.

하지만 백그라운드에서는 워드 파일에 포함된 매크로가 자동 실행된다. 매크로가 실행되면 공격자가 미리 설정해 놓은 명령 및 제어(c2)에 접속되고, '버전(version).ini'이란 이름의 악성 파일이 저장되고 실행된다.

'버전.ini' 파일은 버전.ini, runps.vbs, conf.ps1 등 세 가지 파일을 생성하고 실행하는데, 이 파일들은 사용자의 PC를 장악하고 공격자가 지정해 놓은 추가 악성 파일을 내려받는다. 이후 몇 차례 c2 접속 및 파일 다운로드를 반복 후 최종적으로 최종적으로 콰사르RAT을 실행한다.

ESRC는 "의심스러운 파일들의 실행을 지양해 주길 바란다"면서 "백신 설치를 통해 안전한 PC 환경을 만들기 바란다"고 당부했다.

또, 이번 공격의 배후에는 북한 해커들이 지목되고 있다. ESRC는 “여러 지표들을 분석한 결과 이번 공격은 북한이 배후에 있는 APT(지능형 지속위협) 조직의 ‘스모크 스크린’ 공격 활동의 연장선으로 결론지었다”며 “북한 정찰총국의 지원을 받는 해커 조직의 국내 공격이 거세지고 있다”고 했다.

<저작권자 ⓒ 의사나라뉴스, 무단 전재 및 재배포 금지>

이지은 다른기사보기